L’importance d’une configuration sécurisé de l’Active Directory

Dans l’environnement informatique actuel, sécuriser son infrastructure est devenu une nécessité absolue, notamment avec la montée en puissance des menaces telles que les Cryptolockers.

Ces logiciels malveillants chiffrent les fichiers de l’utilisateur, exigeant une rançon pour leur déchiffrement. Une bonne configuration de l’Active Directory (AD) est vitale pour minimiser les risques d’infection et de propagation de ces menaces.

Pourquoi configurer correctement son Active Directory ?

L’Active Directory joue un rôle central dans la gestion des politiques de sécurité et l’accès aux ressources et données critiques de l’entreprise. Une configuration adéquate et sécurisé de l’AD permet de :

- Limiter les droits d’accès aux ressources sensibles, réduisant ainsi la surface d’attaque disponible pour les malwares comme les Cryptolockers.

- Appliquer des politiques de mot de passe robustes et de verrouillage de compte, empêchant les accès non autorisés.

- Mettre en place une séparation des tâches et une limitation des privilèges, cruciales pour une gestion sécurisée des accès.

Conséquences d’une mauvaise configuration

Une configuration inadéquate de l’AD peut avoir des conséquences désastreuses, notamment :

- Une propagation rapide du Cryptolocker dans le réseau, due à des droits d’accès trop larges et une segmentation réseau insuffisante.

- Un chiffrement massif des actifs numériques de l’entreprise, entraînant des pertes de données critiques et une interruption d’activité.

- Une augmentation du temps et des coûts de récupération post-attaque, impactant la réputation et la continuité d’affaires de l’entreprise.

Nos audits de configuration AD : votre bouclier contre les menaces

Conscients des risques associés à une mauvaise configuration de l’AD, nous proposons des audits complets de votre environnement Active Directory. Notre approche inclut :

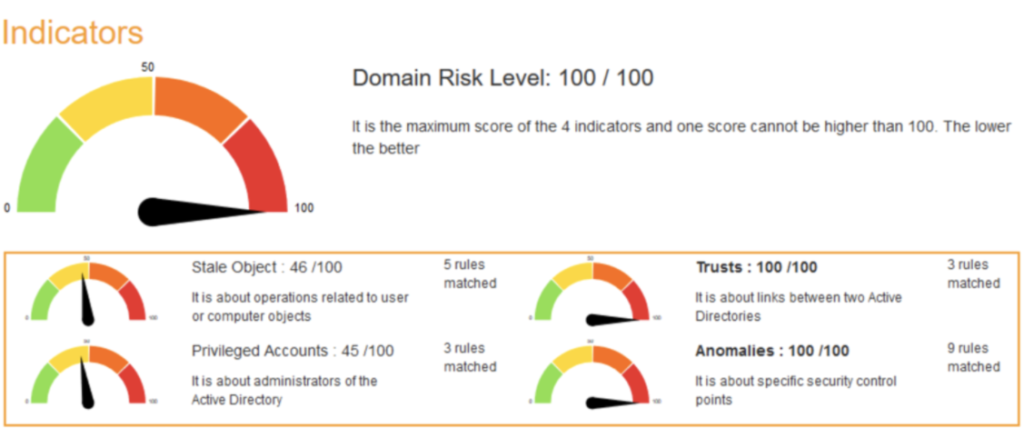

- Détermination d’un score de sécurité : À travers un ensemble de critères précis, nous évaluons la robustesse de votre configuration AD et attribuons un score de sécurité reflétant votre posture actuelle.

- Identification des vulnérabilités : Nous détectons les failles potentielles dans votre configuration qui pourraient être exploitées par des attaquants.

- Recommandations personnalisées : À l’issue de l’audit, nous vous fournirons un plan d’action détaillé, proposant des corrections spécifiques pour améliorer votre score de sécurité et renforcer votre infrastructure contre les attaques.

Investir dans un audit AD est une étape clé pour garantir la sécurité de votre infrastructure IT. En identifiant et corrigeant proactivement les faiblesses de votre configuration, vous protégez efficacement votre entreprise contre les menaces émergentes et assurez la continuité de vos activités.